IAM 權限設定不當造成離職員工帳號被濫用

在現代企業雲端架構中,IAM 權限管理至關重要。然而,許多企業往往忽略了對離職員工帳號的適時清理,導致帳號被不當使用,進而產生潛在資安威脅。本案例探討某企業因 IAM 權限配置不當,導致前員工利用殘存帳號在雲端環境執行未授權操作,最終造成大量資源消耗與營運成本飆升。

企業簡介與服務概述

B 企業是一家提供線上教育與雲端儲存解決方案的科技公司,主要客戶來自教育機構與企業培訓單位。該企業的雲端基礎架構主要運行於 AWS,並依賴 EC2、S3、Lambda 及 RDS 提供即時數據處理與內容分發。

事件經過與帳號濫用行為

某日,B 企業的運維部門透過監控雲端帳單,跳出告警後發現短時間內費用大幅增加,高規格的雲端運算資源數量異常飆升。進一步調查後,運維部門發現有一個 IAM 使用者帳號在離職員工名單中,卻仍持續存取企業的 AWS 環境。

該帳號雖然原本屬於一名前 DevOps 工程師,但在其離職後並未被即時停用。該前員工利用此帳號進行以下行為:

‧開啟大量 EC2 執行個體:建立多個高 CPU 執行個體,用於個人深度學習專案,導致企業雲端費用異常飆升。

‧存取 S3 並下載內部數據:該帳號擁有 S3 讀寫權限,該員工下載了內部訓練數據,造成潛在資料外洩風險。

‧修改 IAM 設定:該員工利用帳號殘存的管理權限,嘗試建立新的 IAM 使用者,試圖繞過企業安全防護機制,擴大對 AWS 資源的存取權限。

技術分析與核心問題

本次事件的核心問題包括:

‧離職帳號未停用:企業未能即時撤銷離職員工的 IAM 權限,使其帳號在雲端環境中仍具存取能力。

‧缺乏權限最小化管理:該帳號原本擁有管理級權限,沒有針對職務需求進行權限限制,導致離職後仍可進行關鍵操作。

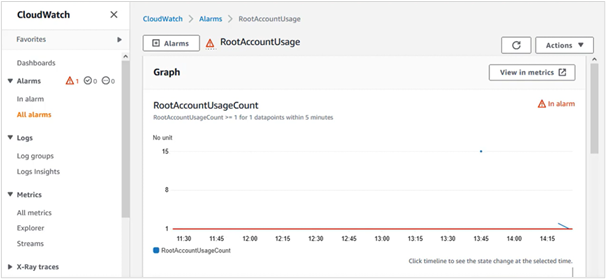

‧日誌與異常存取監控不足:企業未設置有效的 CloudTrail 與 CloudWatch 警報,導致異常存取行為未能被即時發現。

事件處理與後續調整

在發現異常後,B 企業的運維部門迅速採取以下應對措施:

‧立即停用該帳號,撤銷所有 IAM 權限。

‧回溯 AWS CloudTrail 日誌,確認該帳號存取的所有資源,並檢查是否有數據外洩跡象。

‧強制更新所有 AWS 憑證與存取金鑰,確保其他帳號未遭濫用。

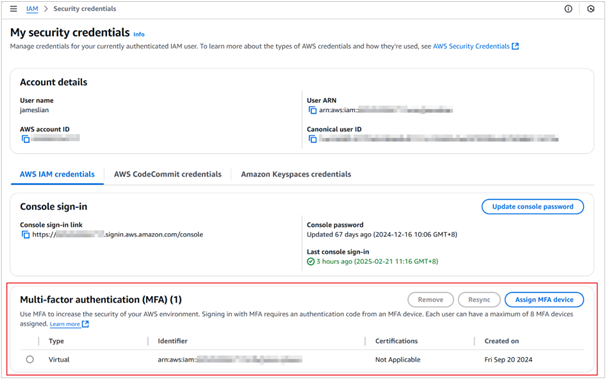

‧強制啟用 IAM 使用者 MFA(多因素驗證),避免類似事件發生。

‧重新審視 IAM 權限配置,確保所有帳號均遵守最小權限原則(Least Privilege)。

雲端安全配置與建議

為避免類似事件再次發生,企業應採取以下雲端安全最佳實踐:

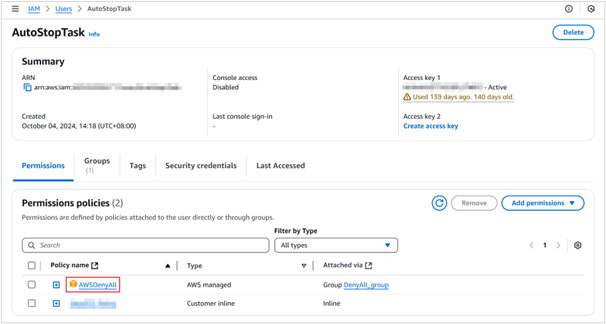

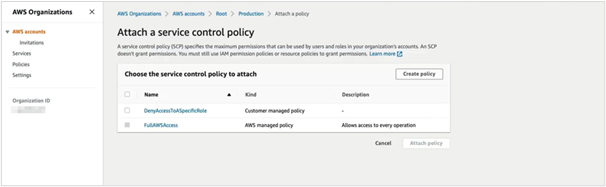

‧定期審查 IAM 帳號與權限:停用閒置帳號並降低高風險權限,或是掛上 DenyAll 權限(如圖一),關閉此使用者所有權限,並確保所有帳號都遵循最小權限原則(Least Privilege)。

圖一、停用閒置帳號並降低高風險權限

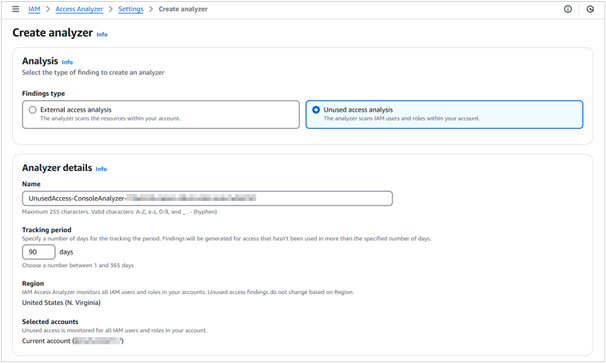

‧啟用 AWS IAM Access Analyzer(如圖二):用於檢測過度授權的 IAM 權限,確保沒有不必要的存取權限。

圖二、啟用 IAM Access Analyzer

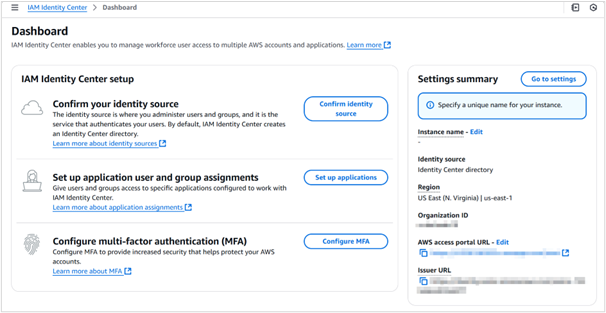

‧強制啟用 MFA : 設定二階段驗證(如圖三),確保帳號存取安全性。

圖三、啟用 MFA

‧設定 CloudWatch 與 CloudTrail 警報:即時監控異常存取行為,如根帳號的存取請求(如圖四)。

圖四、設定 CloudWatch 與 CloudTrail 警報

‧使用 AWS Organizations 與 SCP(Service Control Policies):限制特定帳號的高風險操作,例如禁止 IAM 變更權限(如圖五)。

圖五、使用 SCP 管理 AWS 組織及帳號

AWS 雲端環境安全強化

AWS 提供多種服務來加強雲端環境的安全性,企業可採取以下措施:

‧AWS Identity Center(前稱 AWS SSO):透過單一登入(SSO)集中管理 IAM 權限,減少過度授權的風險。(如圖六)

圖六、使用 IAM Identity Center 集中管理 IAM 權限

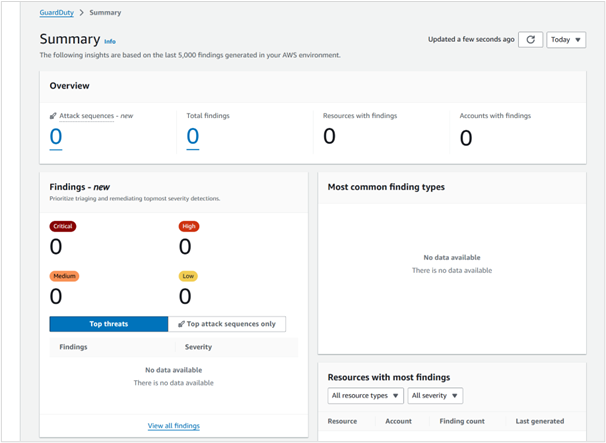

‧Amazon GuardDuty:監控異常行為並偵測可疑的 IAM 活動,例如來自不明 IP 的登入或大量 API 呼叫。(如圖七)

圖七、使用 GuardDuty 監控異常行為

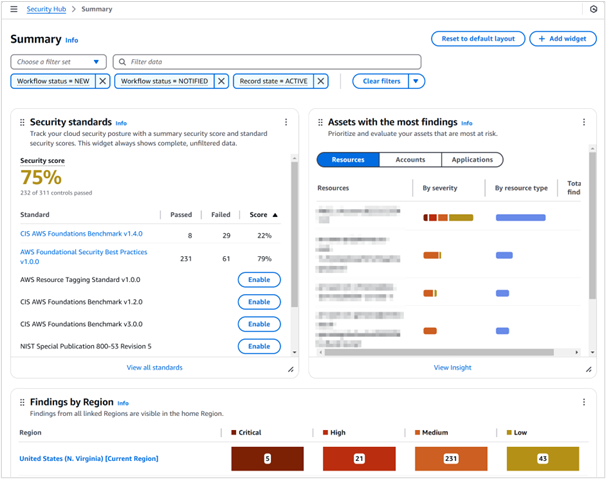

‧AWS Security Hub:聚合多個安全工具(如 GuardDuty、CloudTrail、Macie),提供統一的安全態勢監控。(如圖八)

圖八、啟用 Security Hub

結語與啟示

本案例強調了雲端 IAM 權限管理的重要性,以及企業內部帳號管理不當可能導致的風險。透過良好的存取控制策略與 AWS 提供的安全工具,如 IAM Identity Center、GuardDuty 和 Security Hub,企業可有效降低此類事件發生的可能性。隨著企業雲端環境的日益擴展,唯有透過持續監控與權限最小化策略,才能確保企業雲端資源的安全與成本控制。

在 CIO Taiwan 官網閱讀全文 : IAM 權限設定不當造成離職員工帳號被濫用 https://www.cio.com.tw/89287/